Hoạt động thường ngày của một nhân viên quản lý message bao gồm rất nhiều tác vụ, ví như quản lý hòm thư và người gửi, quản lý sao lưu, diệt virus, dự phòng lỗi phục hồi và theo dõi “sức khỏe” cho hòm thư. Nếu tất cả những công việc trên không được thực hiện, hacker gửi spam email có thể khiến mọi việc trở nên tồi tệ.

Ở rất nhiều công ty, việc quản lý ngăn chặn và cách ly spam rất quan trọng. Một số công ty thậm chí còn dành riêng một nhân viên để quản lý các tác vụ liên quan tới spam. Ở những doanh nghiệp không có hoặc có ít công nghệ chống spam, ước tính nhân viên của họ sẽ phải dành ra khoảng 45 phút mỗi ngày để xóa những email không mong muốn. Một trong những chủ đề phổ biến ở các cuộc hội thảo, thảo luận Internet là ngăn chặn spam.

Có rất nhiều phương pháp và sản phẩm giúp người dùng loại bỏ spam khỏi hòm thư. Khi tìm kiếm một phương pháp phù hợp, doanh nghiệp có rất nhiều lựa chọn, bao gồm:

– Sử dụng phần mềm trên máy khách

– Sử dụng phần mềm trên mail server hoặc công cụ đã được tích hợp với phần mềm diệt virus của mail server.

– Triển khai một gateway chống spam, hoạt động bao quanh mạng doanh nghiệp

– Sắp xếp để một bên thứ 3 nào đó thực hiện chức năng kiểm tra message (chống spam và diệt virus) trước khi message đó được chuyern tiếp tới mail server của doanh nghiệp.

Trong bào viết này, chúng tôi sẽ cung cấp thông tin về việc tìm giải pháp chống spam đúng đắn sao cho phù hợp với nhu cầu kinh doanh của doanh nghiệp qua ví dụ là kinh nghiệm của một công ty điển hình.

Tầm nghiêm trọng của vấn đề

Company X là một công ty tư vấn nhỏ, Microsoft Exchange Server 2003 hỗ trợ 18 hòm thư của họ. Email là huyết mạch của công ty này. Ước tính có khoảng 25% số lượng nhân viên của họ sử dụng thiết bị Windows Mobile, Microsoft Office Outlook Web Access được sử dụng hàng ngày và email từ khách hàng đến liên tục mỗi ngày giao dịch.

Trong một vài năm, Company X không dành riêng một nhân viên IT chuyên nghiệp để quản lý email và phớt lờ vấn đề spam đang nhiều lên từng ngày. Thành viên trong công ty thường cài đặt và cấu hình giải pháp chống spam trên máy theo sở thích riêng. Một nhân viên của công ty đã báo cáo lại rằng cứ mỗi 24h, anh ta nhận được 750 junk message.

Mọi người đều biết vấn đề này là không tốt, nhưng nó không tốt như thế nào? Khi công ty nâng cấp server của họ lên Exchange Server 2003 Service Pack 2, họ đã sử dụng Intelligent Message Filter (IMF) được tích hợp sẵn, bộ đếm hệ thống của IMF và bộ đếm hệ thống của SMTP để xác định độ nghiêm trọng của vấn đề spam. Họ đã đặt ngưỡng gateway IMF ở mức độ spam confidence level (SCL) mức 5 – mức độ spam của một email – và cấu hình nó để nhận email. Trong vòng 24h, hệ thống giám sát ghi lại thông số IMF như trong hình 1.

Hình 1. Thông số giám sát hệ thống trong vòng 24 tiếng của IMF

Trong vòng 24h, server email này chấp nhận 21,021 message; trong số đó, có 89.5% (18,824) có mức SCL 5 hoặc cao hơn. Những message này tiêu tốn khoảng 35MB dung lượng ổ cứng và khoảng 40MB băng thông Internet cần thiết để nhận chúng. Đây thực sự là lượng email spam đáng kinh ngạc đối với một công ty nhỏ.

Một vài phương pháp ban đầu được sử dụng với mục đích chống lại cơn lũ spam, bao gồm danh sách chặn trong thời gian thực (RBLs) và lọc người nhận.

Trong vòng 5 ngày thử nghiệm, thông số Transport Filter Sink đã giám sát độ hiệu quả của RBL cung cấp và có bao nhiêu message đã bị từ chối do gửi nhầm người nhận. Hình 2 thể hiện thông số Transport Filter Sink, trong khoảng 211,000 truy vấn DNS bị chặn, có 111,000 kết nối bị từ chối do địa chỉ IP của người gửi là một trong những danh sách DNS bị chặn.

Hình 2. thông số truyền SMTP message

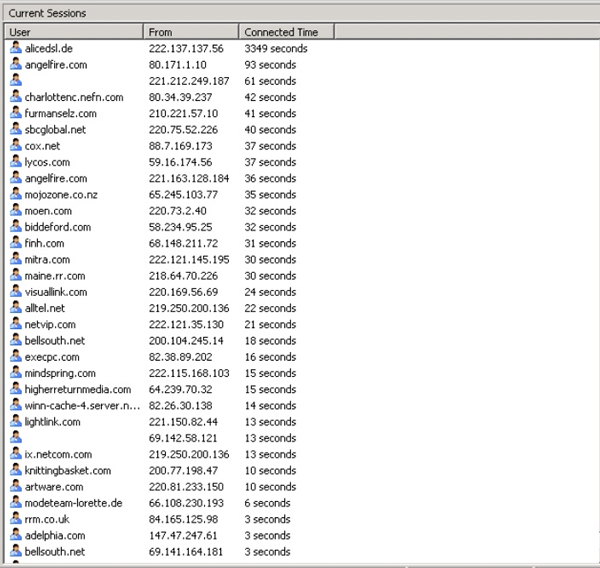

Thêm vào đó, có 76,000 message bị từ chối nhờ tính năng lọc người nhận do người nhận message không hợp lệ trong dịch vụ Active Directory. Rõ ràng, có ai đó đang cố gắng gửi một lượng lớn inbound message tới người nhận không hợp lệ. Hãy xem các phiên Current Sessions của Exchange SMTP Virtual Server (trong hình 3) hiển thị hàng chục phiên SMTP inbound trong một thời điểm nhất định.

Hình 3. Các phiên Inbound SMTP

Bản ghi giao thức SMTP hiển thị và nó quyết định gần như tất cả các phiên SMTP này đã được gửi tới người nhận không hợp lệ. Loại spam này được gọi là “dictionary spamming” do phần mềm spammer sử dụng từ điển những loại tên phổ biến để gửi. Bản ghi tương tự cũng được hiển thị dưới đây:

21:15:14 212.183.55.210 telekom.at EHLO – +telekom.at 250

21:15:15 212.183.55.210 telekom.at MAIL – +From:+<vztt@telekom.at> 250

21:15:53 212.183.55.210 telekom.at RCPT – +To:<arring@somorita.com> 550

21:16:08 212.183.55.210 telekom.at RCPT – +To:<capps@somorita.com> 550

21:16:24 212.183.55.210 telekom.at RCPT – +To:<carl@somorita.com> 550

21:16:39 212.183.55.210 telekom.at RCPT – +To:<carlis@somorita.com> 550

21:16:54 212.183.55.210 telekom.at RCPT – +To:<blear@somorita.com> 550

21:17:10 212.183.55.210 telekom.at RCPT – +To:<brewer@somorita.com> 550

21:17:25 212.183.55.210 telekom.at RCPT – +To:<boykin@somorita.com> 550

21:17:39 212.183.55.210 telekom.at RCPT – +To:<burris@somorita.com> 550

21:17:55 212.183.55.210 telekom.at RCPT – +To:<carl@somorita.com> 550

21:18:12 212.183.55.210 telekom.at RCPT – +To:<butts@somorita.com> 550

21:18:27 212.183.55.210 telekom.at RCPT – +To:<bill@somorita.com> 550

21:18:41 212.183.55.210 telekom.at RCPT – +To:<blue@somorita.com> 550

21:18:57 212.183.55.210 telekom.at RCPT – +To:<bower@somorita.com> 550

21:19:12 212.183.55.210 telekom.at RCPT – +To:<castle@somorita.com> 550

21:19:27 212.183.55.210 telekom.at RCPT – +To:<atwood@somorita.com> 550

21:19:42 212.183.55.210 telekom.at RCPT – +To:<ash@somorita.com> 550

21:19:57 212.183.55.210 telekom.at RCPT – +To:<cass@somorita.com> 550

Trong số gần 1000 mục đích gửi email đã được nhắc tới trong file bản ghi này, chỉ có một từ người dùng hợp lệ. Người dùng này có thể là trường hợp đã được đánh chỉ số và nó cũng là cách spammer dò tìm ra miền của công ty này.

Mặc dù những phương pháp bảo vệ ban đầu như sử dụng danh sách chặn trong thời gian thực, tính năng SMTP tar pit (thêm khả năng trì hoãn vào các giao tiếp SMTP có liên kết với spam) và Intelligent Message Filter có thể giúp giảm đáng kể lượng spam người dùng nhận được nhưng thực tế, những loại spam như vậy vẫn tìm được cách để xâm nhập vào Exchange server. Spam vẫn tiếp tục tiêu tốn nguồn của server, mạng và của chính người dùng.

Đánh giá các giải pháp

Khi Company X đánh giá các giải pháp, họ có một số tiêu chí để chọn giải pháp. Những tiêu chí này bao gồm:

– Giảm lượng spam cần phải xử lý bởi Exchange server.

– Giảm lượng spam tấn công hòm thư của người dùng để nó không đồng bộ với các thiết bị Windows Mobile, download tới hòm thư của người dùng từ xa và không gây lỗi Out Of Office message.

– Sử dụng giải pháp thường được cập nhật để có thể dò tìm những kỹ thuật spam mới nhất cũng như virus day-zero.

– Bảo vệ Exchange server để nó không trực tiếp bị lộ diện trên Internet

– Đảm bảo rằng giải pháp đó có thể thay đổi và tiếp nhận lỗi để email không bị mất trong quá trình kiểm tra và phân phát.

– Giảm lượng băng thông và nguồn hệ thống mà spam đang tiêu tốn.

– Yêu cầu ít nỗ lực quản lý kể từ khi Company X không có người dành riêng để quản lý vấn đề này.

Company X đã đánh giá các giải pháp dựa trên SMTP cũng như giải pháp quản lý từ các nhà cung cấp bên thứ 3. Cuối cùng, họ chọn giải pháp từ nhà cung cấp. Company X đã chuyển hướng bản ghi DNS MX công cộng tới trung tâm dữ liệu của nhà cung cấp đó. Nhà cung cấp này chịu trách nhiệm cung cấp dịch vụ “vệ sinh” message, ví như chống spam, diệt virus. Sau đó, họ sẽ forward message về Exchange server của công ty X.

(Theo Quantrimang)