Là một chuyên gia IT hay thậm chí chỉ là người đam mê sử dụng máy tính, mật khẩu là điều không có gì mới mẻ với bạn. Cho dù là gửi những mật khẩu này, hoặc bất kì thông tin quan trọng nào khác, ví như là số tài khoản ngân hàng, dữ liệu quan trọng, thì chúng đều cần được bảo vệ qua một kết nối bảo mật. Đó chính là bảo mật cơ bản và chính là điều điều mà bất kì ai có quan tâm tới việc Internet hoạt động như thế nào đều có thể sớm phát hiện ra.

Khi truy cập vào một trang web quan trọng, bạn xem ở từ khóa https:// trong địa chỉ URL. Khi cần chia sẻ folder với đồng nghiệp, trước tiên cần phải mở VPN trước để chắc chắn rằng không ai có thể đánh hơi được luồng dữ liệu trên mạng và lấy trộm chúng. Người dùng thậm chí còn có thể còn thấy hoảng loạn và kiểm tra các thông số bảo mật sau các vụ lừa đảo chứng thư điện tử xảy ra trong thời gian gần đây.

Tuy nhiên, đó mới chỉ là những gì chúng ta thực hiện trên mạng. Chúng ta có rất nhiều kết nối khác và thông thường máy tính sẽ giúp tạo những kết nối này, gửi thông tin tới server từ xa với giao thức tương ứng. Liệu những kết nối này có đảm bảo an toàn? Làm thế nào để biết được khi nào chúng bị rò rỉ ra ngoài ở dạng văn bản rõ ràng? Hãy cùng tìm hiểu một vài điều cơ bản về kết nối bảo mật và không bảo mật.

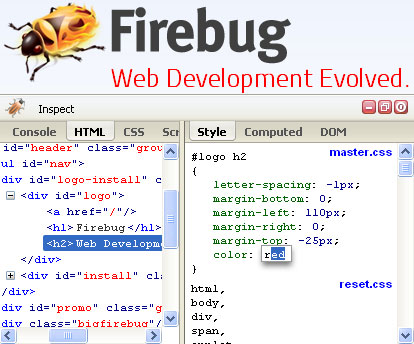

Trường hợp đầu tiên và có thể là phổ biến nhất là email. Có rất nhiều giao thức khác nhau để gửi email, một số bảo mật, một số lại không. Trước tiên, đối với Gmail và các trang webmail khác, điều này thực sự rất dễ nhận biết. Ngay cả một trang không hiển thị dạng của kết nối SSL, bạn có thể sử dụng công cụ như Firebug trên Firefox để kiểm tra.

Tuy nhiên, nếu bạn sử dụng ứng dụng email desktop như Outlook, điều này lại không hề đơn giản chút nào. Một hệ thống email doanh nghiệp có sử dụng Microsoft Exchange server thường được mã hóa, đảm bảo rằng nó đã được cấu hình chính xác. Trong cài đặt POP3 của Exchange, chỉ cần vào thẻ Authentication và chọn Secure Logon là phương pháp đăng nhập. Tương tự, nếu bạn sử dụng Hotmail của Microsoft để chuyển email trực tiếp sang Outlook hoặc Live Mail, kết nối này cũng được mã hóa.

Dẫu vậy, nếu email của bạn đến từ một nhà cung cấp dịch vụ Internet ISP qua POP3 hoặc IMAP, nó có khả năng không được mã hóa. Theo mặc định, các giao thức này gửi cả email và thông tin tài khoản trong định dạng văn bản thuần, bao gồm cả mật khẩu. Các nhà cung cấp dịch vụ ISP hoàn toàn có thể thêm mã hóa nhằm giúp giao thức được an toàn hơn, nhưng hầu hết họ đều không làm vậy.

File Transfer Protocol

Khi truyền file, có rất nhiều cách để thực hiện việc này, ví như sử dụng folder chia sẻ hay đơn giản hơn là truyền chúng bằng cách sử dụng một dịch vụ trên web như Dropbox. Một trong những cách đơn giản và lâu đời nhất là truyền file bằng cách sử dụng FTP. Theo mặc định, FTP không sử dụng mã hóa. Mặc dù vậy nó có thể được tạo an toàn nếu người dùng cấu hình chính xác và khách hàng hỗ trợ nó. Giả sử bạn đang chạy một Microsoft FTP server, chỉ cần cấu hình FTP SSL Settings trong bảng Connections ở IIS Manager.

Một trường hợp điển hình về FTP là truyền file tới một web server. Chúng tôi đã từng thấy một vài trường hợp mọi người sử dụng một web host với một bảng trên web, nơi họ có thể chắc chắn rằng kết nối web tới bảng cấu hình được bảo mật. Tuy nhiên, sau khi tới thẳng ứng dụng FTP để gửi file tới host, nó gửi cả tên người dùng và mật khẩu trong định dạng văn bản thuần.

Telnet

Telnet không còn được sử dụng nhiều nữa, nhưng nó vẫn được một số người ưa chuộng. Có rất nhiều host cung cấp khả năng kết nối tới server và cho phép người dùng có quyền truy cập tới một lệnh. Telnet, phần mềm và giao thức được sử dụng để kết nối, không được mã hóa. Trong khi đó, SSH rất đáng để người dùng để mắt tới và thường được các host này hỗ trợ.

Chú ý rằng Telnet không được sử dụng với các host. Nếu bạn là một chuyên gia và phải cấu hình router, chắc chắn bạn có thể phải sử dụng Telnet. Nếu không, chỉ trừ phi bạn cấu hình SSH thủ công. Trên một số router, điều này có thể hơi rắc rối khi yêu cầu người dùng phải tạo một chứng thư – certificate – và gán nó trước khi nó cho phép bạn bật SSH. Vậy nên, người dùng có thể thích sử dụng một kết nối console trực tiếp tới thiết bị bằng cách sử dụng dây cable thay vì gửi tất cả dữ liệu qua mạng.

Các phần mềm khác

Cơ hội mở ra cho người dùng là có rất nhiều phần mềm có khả năng kết nối liên tục tới server từ xa, một số trong đó là truyền thông tin tài khoản. Cho dù đó là Adobe AIR trên Twitter, widget Gmail Notifier, ứng dụng Dropbox, ứng dụng chat IM như Windows Live hoặc AIM,… danh sách không phải chỉ có thế. Vậy nên, làm cách nào để biết được mỗi ứng dụng trong số chúng gửi dữ liệu của bạn trong dạng đã được mã hóa?

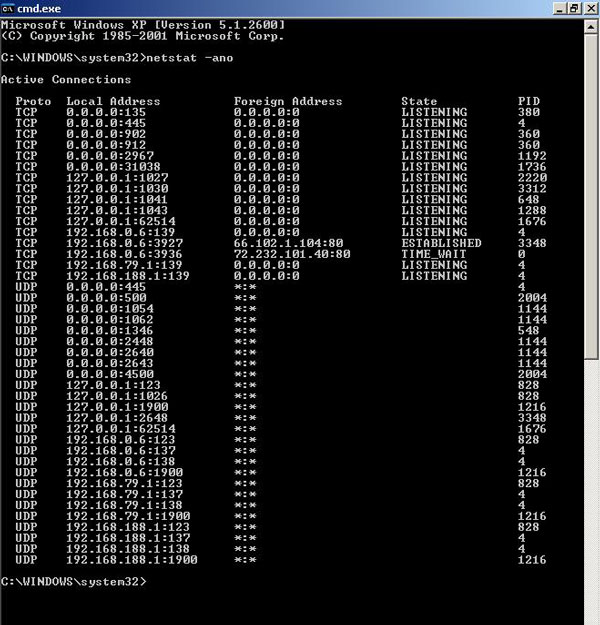

Thay vì tìm tới từng trang web của nhà sản xuất phần mềm và đọc kỹ càng FAQ, hãy thử tìm hiểu liệu họ có tạo phần mềm bảo mật hay không. Người dùng có thể nhanh chóng xem một danh sách các kết nối đang diễn ra từ máy tính bằng cách sử dụng lệnh netstat. Người dùng có thể gõ nó trong cửa sổ lệnh và ở dòng thứ 3 bạn sẽ thấy một danh sách các host từ xa với các cổng đã được sử dụng. Bất kì khi nào một host từ xa sử dụng cổng 443 hoặc HTTPS, điều này có nghĩa là nó an toàn.

Giải pháp yêu thích của chúng tôi là sử dụng một gói đánh hơi. Cách nào tốt hơn khi muốn biết liệu thông tin bí mật của bạn đang bị rò rỉ từ máy tính? Cách chúng tôi hay sử dụng là Microsoft Network Monitor, được cung cấp miễn phí trên trang của Microsoft. Tuy nhiên, bạn cũng có thể sử dụng Wireshark.

M.N (Theo Quantrimang)